Credit image: Freepix

Digitalmania – Petya berbeda dari ransomware populer lainnya yang ada saat ini. Daripada mengenkripsi file satu per satu, ia membendung setiap akses ke seluruh sistem dengan menyerang struktur low level pada harddisk. penulis ransomware tidak hanya menciptakan boot loader mereka sendiri tetapi juga kernel kecil dengan 32 sektor panjangnya.

Petya dropper menulis kode berbahaya pada awal disk. Sistem yang terkena dampak master boot record (MBR) yang ditimpa dengan boot loader yang memuat kernel kecil berbahaya. Kemudian, kernel ini berlangsung dengan enkripsi lanjut.

Menurut ransom note, Petya menyatakan telah mengenkripsi seluruh disk, tetapi ini tidak benar. Sebaliknya, ia mengenkripsi tabel master file (MFT) sehingga sistem file tidak terbaca.

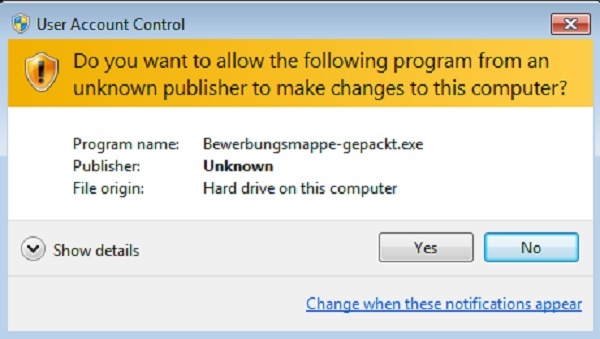

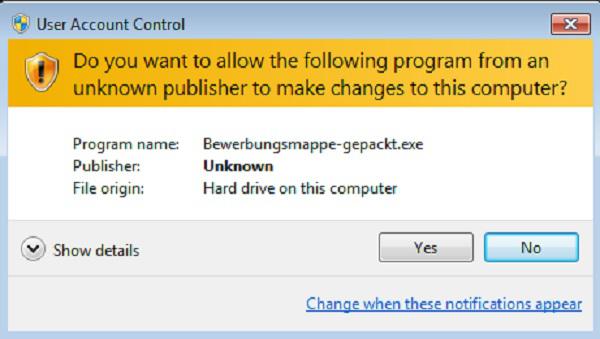

Petya pertama kali diketahui saat didistribusikan via email yang mengincar departemen HRD pada sebuah perusahaan di Jerman. Email ini berisi link dropbox ke sebuah aplikasi yang mengunduh file dan ketika dijalankan akan menginstal ransomware Petya ke komputer. Contoh nama file yang menjadi installer saat itu adalah Bewerbungsmappe-gepackt.exe.

Penting untuk diingat bahwa banyak informasi yang buruk di web tentang bagaimana memperbaiki komputer Anda saat terenkripsi oleh Petya. Banyak situs-situs diluaran sana menyatakan bahwa Anda bisa menggunakan command FixMBR untuk memperbaiki MBR Anda dengan menghapus infeksi. Meskipun ini akan menghapus lockscreen, tapi tidak akan mendekripsi MFT dan karenanya file dan Windows akan tetap tidak dapat diakses.

Proses Enkripsi

Ketika pertama kali diinstal, Petya akan mengganti boot drive yang ada di Master Boot Record alias MBR dengan malicious loader. MBR adalah informasi yang ditempatkan diawal harddisk yang memberitahu komputer bagaimana ia seharusnya booting sistem operasi. Hal ini menyebabkan Windows reboot untuk menjalankan loader ransomware malicious baru, dengan menampilkan layar yang berpura-pura sebagai CHKDSK. Selama tahap CHKDSK palsu, Petya akan mengenkripsi Master File Table (MFT) pada drive. Setelah MFT corrupt, atau dalam kata lain terenkripsi, komputer tidak akan mengetahui dimana lokasi file atau bahkan jika ada maka file tersebut tidak akan dapat diakses.

Setelah tugas CHKDSK palsu selesai, Anda akan disajikan dengan lock screen yang menampilkan petunjuk yang mengarahkan ke situs TOR dan ID unik yang harus digunakan pada situs tersebut untuk membayar tebusan. Saat pembayaran tebusan telah dilakukan, Anda akan menerima password untuk dimasukkan kedalam layar agar komputer dapat didekripsi.

Saat korban mengunjungi situs, mereka akan menampilkan halaman CAPTCHA, setelah captcha dimasukkan, mereka akan menunjukkan halaman pertama situs dekripsi, yang menyediakan informasi tentang apa yang terjadi pada komputer.

Jika user mengklik start proses dekripsi, maka akan ada 5 langkah proses dimana mereka akan belajar bagaimana melakukan pembayaran dan akhirnya mengambil password.

Tahap 1, Masukkan data pengenal personal

Ini adalah langkah awal untuk mendapatkan kode proses dekripsi

Tahap 2, Membeli Bitcoin

Bagian ini pelaku ingin Anda melakukan pembelian bitcoin sebagai barter untuk mendapatkan kunci dekripsi.

Tahap 3, Transaksi Bitcoin

Anda akan diminta melakukan transaksi bitcoin dengan cara mengirimkan bitcoin yang Anda beli ke alamat yang sudah disediakan.

Tahap 4, Menunggu Konfirmasi

Selanjutnya Anda harus menunggu konfirmasi, konfirmasi ini akan dilakukan secara manual dan biasanya membutuhkan waktu sampai satu jam, dalam kasus tertentu membutuhkan waktu sampai 12 jam.

Tahap 5, atau terakhir bisa dilakukan apabila pembayaran tebusan dikirim ke alamat terkait. Dari sini dapat diasumsikan bahwa tahap kelima akan ditampilkan halaman yang berisi lock screen dimana password harus dimasukkan pada komputer korban. Begitu password dimasukkan, ransomware akan mendekripsi MFT dan memulihkan MBR asli. Ini kemudian akan memungkinkan Anda untuk booting kembali ke Windows dan mengakses file kembali.

Kesimpulan

Dalam hal rancangan kode, Petya sangat maju dan khas. Terlihat dari kualitas FUD yang baik, dropper yang disamarkan dengan hati-hati dengan jantung ransomware yaitu sebuah kernel kecil menggambarkan bahwa penulis ransomware sangat terampil. Namun, pemilihan arsitektur low level memiliki beberapa keterbatasan, misal: ukuran kode yang kecil dan ketidakmampuan untuk menggunakan panggilan API. Ia membuat kriptografi sulit. Itu sebabnya kunci dihasilkan oleh lapisan yang lebih tinggi pada Windows executable. Solusi ini bekerja dengan baik, tetapi menunjukkan kelemahan yang memungkinkan untuk mendapatkan kunci (jika kita berhasil menangkap Petya pada Tahap 1, sebelum kunci dihapus).

Sebagian besar penulis ransomware sangat memperhatikan tingkat keahlian user, sehingga orang awam sekalipun akan mampu melakukannya dengan mudah saat melakukan pembayaran. Dalam hal ini, jika user adalah seorang newbie. Karena bila mempersulit akses ke seluruh sistem tidak hanya akan merugikan bagi user, tetapi juga untuk distributor ransomware, karena akan membuat korban lebih sulit dalam membayar uang tebusan.

Dari penjelasan diatas langkah terbaik dalam menaklukan ransomware apapun itu, bukanlah dengan mengobati tapi dengan melakukan tindakan pencegahan yang dirancang dengan sistematis dan dilakukan secara prosedural, terutama dalam penanganan email masuk yang menjadi alat utama penyebaran infeksi ransomware. Teknik social engineering semacam ini memang selalu menjadi senjata utama penjahat ransomware yang digunakan untuk menjebak calon korban dengan cara-cara persuasif untuk membuat user tertarik untuk membuka email atttachment, karena itu user harus menggunakan mail security sebagai cara untuk mengidentifikasi email yang masuk sehingga bisa terhindar dari serangan ransomware semenjak dini. Digitalmania. (FS)