Digitalmania – Ransomware Surprise diinstal melalui TeamViewer dan dijalankan dari memori. Sebuah ransomware baru yang menambahkan ekstensi .surprise untuk mengenkripsi file. Malware yang dimodifikasi habis-habisan dari ransomware EDA2 di memori, Dan yang cukup menarik, penularannya didapat melalui koneksi TeamViewer.

Dugaan tersebut dapat dipastikan karena seluruh korban memiliki TeamViewer terinstal di komputer dan log menunjukkan seseorang terhubung dengan mesin mereka menggunakan TeamViewer dan upload file Surprise.exe ke desktop.

Dari banyaknya log yang dianalisis dari korban Surprise, terlihat ada dua ID TeamViewer yang dmanfaatkan oleh pelaku untuk meng-upload ransomware ke komputer dan menjalankan ID berikut 479441239 dan 479440875.

Mengetahui insiden ini TeamViewer telah menonaktifkan kedua ID tersebut sehingga mereka tidak bisa lagi digunakan untuk TeamViewer, dari hasil penelusuran dapat ditarik sebuah alur kejadian dengan ditemukannya fakta bahwa pengembang ransomware menggunakan kredensial korban.

TeamViewer mengatakan beberapa akun ini telah dimasukkan dalam pembuangan akun, dan dari sana pelaku mengambil ID dan menyalahgunakannya.

Pada pemeriksaan database, ada sesuatu yang menarik perhatian, dimana hasil penyelidikan database diketahui bahwa sebagian besar korban terdaftar pada situs https://haveibeenpwned.com/.

Eksekusi dari memori untuk bypass pendeteksian

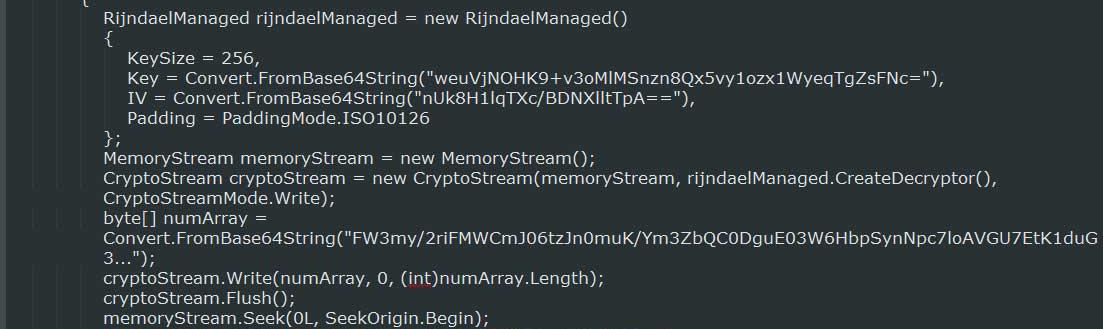

Karakteristik lain yang menarik pada ransomware Surprise terlihat dari bagaimana executable itu sendiri tidak mengandung fungsi enkripsi atau perilaku lain yang terkait dengan program ransomware.

Sebaliknya ia malah berisi executable lain yang mampu bertransformasi kedalam string encoded enkripsi BASE64. Pada runtime string ini didekripsi, dimuat kedalam memori dan dieksekusi langsung dari sana.

metode ini digunakan bukan hanya untuk bypass signature AV tetapi juga perilaku deteksi. Perilaku deteksi menjadi lebih mudah di bypass.

Dengan mencoba offload fungsi enkripsi, yang biasanya menjadi target analisis, kedalam file eksekusi dari memori, mereka berharap malware tidak akan terdeteksi. Tapi hal ini tidak terjadi.

Di atas adalah beberapa bagian source code menunjukkan bagaimana mereka menggunakan teknik ini

Dan sejauh ini, teknik tersebut tidak berhasil, sebagaimana perilaku berbahaya mereka masih tetap terdeteksi ketika ransomware diluncurkan dari memori.

Proses Enkripsi

Ransomware ini didistribusikan melalui koneksi teamViewer ke komputer korban, dimana pelaku akan menggunakannya untuk upload file yang disebut Surprise.exe ke desktop korban. Setelah file ini diluncurkan, ia akan mendekripsi executable encoded enkripsi BASE64 kedalam memori dan memulai executable dari sana.

Setelah diluncurkan ransomware akan berupaya untuk menghubungi server Command & Control dimana ia akan mengirim nama dan username komputer korban, kemudian mengambil kunci enkripsi publik.

Kunci ini akan digunakan untuk mengenkripsi kunci enkripsi AES, yang mana akan dikirim kembali ke server Command & Control.

Ransomware sekarang akan memulai untuk memindai semua drive pada komputer untuk mencari file yang memiliki ekstensi tertentu. Ketika ia menemukan file yang serupa, ransomware akan mengenkripsi dengan kunci enkripsi AES dan menambahkan ekstensi .surprise dibelakangnya.

Ketika file dienkripsi, ia akan melewati setiap file yang berisi simbol $ atau berisi strings c:\windows dan c:\program dalam nama file.

Saat ransomware selesai enkripsi komputer, ia akan membuat tiga file pada desktop. berikut adalah ketiga file dengan kontennya:

- %Desktop%\DECRYPTION_HOWTO.Notepad berisi ransom note.

- %Desktop%\surprise.bat, which executes the vssadmin.exe Delete Shadows /All /Quiet untuk menghapus salinan Shadow Volume.

- %Desktop%\Encrypted_Files.Notepad file yang berisi daftar file terenkripsi.

File yang terkait dengan ransomware Surprise:

- %Desktop%\DECRYPTION_HOWTO.Notepad

- %Desktop%\surprise.bat

- %Desktop%\Encrypted_Files.Notepad