Credit image: ESET

Digitalmania – Kehebohan TeslaCrypt telah berakhir, sudah tidak ada lagi yang tersisa kecuali kenangan buruk yang masih membekas, sejak ransomware itu menutup operasinya dua minggu lalu dan ESET mampu menaklukannya dengan membuat TeslaCrypt decryptor, lebih dari 32.000 pengguna di seluruh dunia yang mengunduh decryptor berhasil menyelamatkan data-data penting dari komputer mereka yang terinfeksi.

Sepeninggal TeslaCrypt dunia ransomware tidak mengalami banyak perubahan, berbagai varian masih terus bermunculan meskipun belum ada yang mampu tampil trengginas seperti Tesla. Namun itu semua hanya masalah waktu karena cepat atau lambat akan muncul malware lain mengambil tempat dalam setiap transisi yang terjadi, dengan evolusi yang cepat dari satu malware ke malware yang lain akan menciptakan varian baru yang lebih ganas sebagai gantinya

Seperti yang diperoleh dari hasil pantauan ESET LiveGrid dalam beberapa minggu terakhir, statistik menunjukkan hadirnya pemain baru dengan tingkat kemampuan yang tak kalah dari TeslaCrypt. Dideteksi sebagai Win32/Filecoder.Crysis atau biasa disebut ransomware Crysis. Berdasarkan analisis ESET diketahui bahwa Crysis mampu mengenkripsi file pada hard drive, removable media dan network drive, memiliki skema dan algoritma enkripsi kuat sehingga sulit untuk dipecahkan dalam waktu singkat.

Selama penelitian, ESET memahami ada perbedaan mencolok dalam metode penyebaran file pada ransomware Crysis. Ransomware Crisis dapat dikirim melalui beberapa cara, salah satunya melalui email spam berisi file dengan attachment berbahaya. Apabila attachment dibuka, secara otomatis malware akan dinjeksi kedalam komputer. Malicious code juga bisa disembunyikan dalam email body, artinya seseorang bisa langsung terinfeksi hanya dengan membuka email meskipun tidak mengklik attacment sama sekali.

Cara lain, ransomware dikirimkan dengan bantuan jejaring sosial dan layanan berbagi file, yang dapat berisi attacment berbahaya atau file dengan payload ransomware Crysis didalamnya. File juga bisa muncul sebagai sesuatu yang dibutuhkan seperti update software penting misalnya. Browsing situs tidak dikenal dan mengklik redirect link juga dapat menjadi penyebab infeksi dari malware ini.

Distribusi dilakukan dengan email spam, bantuan jejaring sosial dan layanan berbagi file, adalah dua hal yang biasa pada proses penyebaran ransomware, yang tidak biasa adalah bagaimana Crysis mampu membuat file executable tampil sebagai non executable.

Setelah eksekusi, ia mengenkripsi semua jenis file termasuk yang tidak memiliki ekstensi, menyisakan file sistem operasi dan malware tak tersentuh. Selanjutnya trojan ini mengumpulkan data mengenai komputer seperti nama komputer dan jumlah file terenkripsi, kemudian mengirimkannya ke remote server yang dikendalikan oleh pembuat malware. Pada versi Windows yang sama, Crysis juga mencoba untuk menjalankan sendiri hak akses admin, situasi ini makin menambah panjang list file yang dienkripsi.

Setelah proses enkripsi selesai, file terenkripsi akan ditambahkan ekstensi .CrySIS, sedangkan proses enkripsi sendiri menggunakan algoritma enkripsi RSA yang dikombinasi dengan AES Cipher.

Crysis juga diketahui mengenkripsi beberapa lokasi file berikut:

- %UserProfile%\Local Settings\Application Data

- %localappdata%

- %WINDIR%\System32

- %TEMP%

- %userprofile%\downloads

Setelah menyelesaikan seluruh enkripsi, sebuah teks file bernama How to decrypt your files.txt dimasukkan kedalam folder desktop, dalam beberapa kasus biasanya disertai dengan gambar DECRYPT.jpg, menampilkan ransom note sebagai wallpaper desktop.

Langkah berikutnya pelaku akan memberikan dua alamat email, satu terdaftar sebagai domain di Republik Ceko dan yang lainnya di India. Pembuat malware memberikan pernyataan dalam ransom note bahwa korban harus menghubungi mereka jika ingin file terenkripsi dipulihkan. Setelah mengirim email, korban akan menerima instruksi lebih lanjut, salah satunya harga decryptor yang harus dibayar untuk memulihkan file, korban juga akan diminta untuk membeli Bitcoin dan mengirimnya ke dompet Bitcoin operator tertentu.

Tetapi yang perlu menjadi perhatian bagi siapapun yang menjadi korban ransomware, bahwa membayar uang tebusan bukanlah keputusan yang bijak dan sangat tidak disarankan, tidak ada jaminan bahwa file yang tersandera akan dipulihkan, karena dalam banyak kasus membuktikan meskipun tebusan sudah dibayar, penjahat cyber tetap tidak memberikan kunci dekripsi untuk memulihkan file, dalam kasus lain, kunci dekripsi diberikan tetapi tidak dapat bekerja sebagaimana mestinya. Selain itu membayar tebusan sama saja dengan mendukung tindakan mereka dan akan membuat mereka semakin bersemangat untuk membuat malware yang lebih kuat dan berbahaya.

Kehadiran ransomware Crysis adalah sebuah kabar buruk, namun demikian masih ada kabar baik untuk korban yang terinfeksi oleh varian lama dari Win32/Filecoder.Crysis, mereka bisa memulihkan file tanpa harus membayar karena varian lama masih bisa dipulihkan dengan bantuan technical support dari ESET.

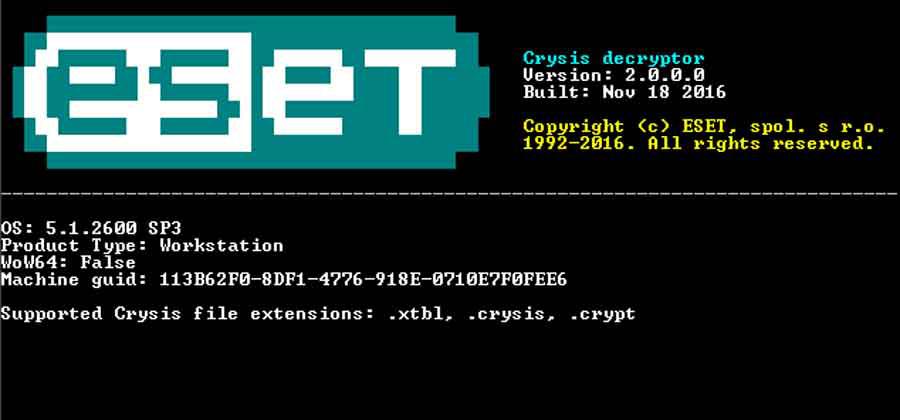

Decryptor Crysis

-

Unduh tool dan simpan dalam komputer Anda, unduh Decryptor di sini.

-

Klik Start → All Programs → Accessories, klik kanan pada Command prompt dan kemudian pilih Run as administrator dari menu context.

-

Pengguna Windows 8/8.1/10: tekan tombol Windows + Q untuk mencari aplikasi, ketik Command prompt ke dalam bidang pencarian, klik kanan Command prompt dan kemudian pilih un as administrator dari menu context.

-

Ketik perintah cd %userprofile%\Desktop (jangan menganti “userprofile” dengan username Anda, ketik perintah sesuai yang ditunjukkan) kemudian tekan Enter.

-

Ketik perintah ESETCrysisDecryptor.exe dan tekan Enter

-

Baca dan setujui End User License Agreement (EULA)

-

Ketik ESETCrysisDecryptor.exe C: dan tekan Enter untuk memindai drive C. untuk memindai drive berbeda, ganti C: dengan huruf drive yang ada.

Switches CrysisDecryptor

Dalam banyak kasus, menjalankan decryptor tool seperti yang ditunjukan pada langkah keenam adalah pilihan terbaik yang bisa dilakukan. Jika Anda terbiasa menggunnakan baris perintah switches, Anda bisa memanfaatkan Switches yang tersedia pada CrysisDecryptor tool:

/s – jalankan tool dalam silent mode

/d – jalankan tool dalam debug mode

/h or /?— Menunjukkan penggunaan

-

Tool pembersih Crysis akan berjalan dan pesan “Looking for infected files…” akan ditampilkan. Jika infeksi ransomware Crysis ditemukan, ikuti petunjuk dari Crysis decryptor untuk membersihkan sistem Anda