Credit image: Pixabay

Digitalmania – Hacker dari negeri tirai bambu terus berulah dari waktu ke waktu, mereka sepertinya sengaja terus mencuri informasi berharga terutama teknologi dari berbagai penjuru dunia. Aktivitas mereka kembali mencuat saat mencoba mencuri rancangan kapal selam Rusia.

Peretas yang diduga bekerja untuk pemerintah Tiongkok telah menggunakan malware baru yang disebut PortDoor untuk menyusup ke sistem perusahaan teknik yang merancang kapal selam untuk Angkatan Laut Rusia.

Mereka menggunakan email spear phishing yang dibuat khusus untuk menjebak direktur umum perusahaan agar membuka dokumen berbahaya.

Target khusus

Pelaku menargetkan Rubin Central Design Bureau for Marine Engineering di Saint Petersburg, kontraktor pertahanan yang merancang sebagian besar kapal selam nuklir Rusia.

Metode yang digunakan untuk mengirimkan backdoor adalah dokumen RTF yang disertai dengan lampiran email yang dialamatkan ke CEO perusahaan, Igor V. Vilnit.

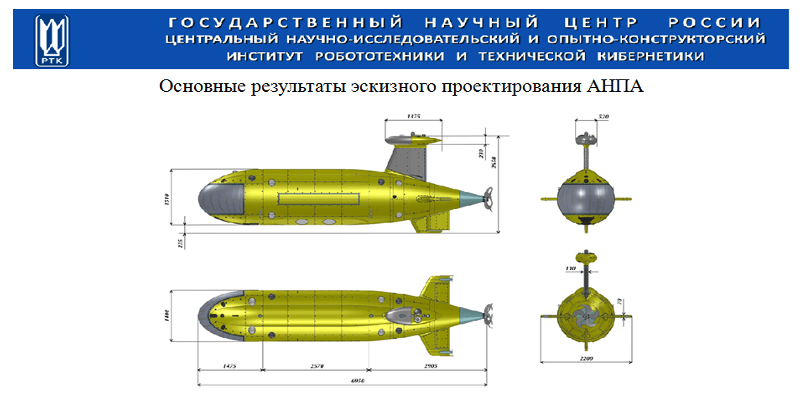

Peneliti kasus ini di Cybereason Nocturnus menemukan bahwa pelaku memikat penerima untuk membuka dokumen berbahaya, memancing dengan lampiran yang berkenaan dengan kendaraan bawah air otonom.

Menggali lebih dalam, para peneliti menemukan bahwa file RTF telah dilengkapi menggunakan RoyalRoad, tool untuk membuat dokumen berbahaya untuk mengeksploitasi berbagai kerentanan di Microsoft Equation Editor.

Penggunaan RoyalRoad sering digunakan di masa lalu oleh beberapa pelaku yang bekerja atas nama pemerintah Tiongkok, seperti Tick, Tonto Team, TA428, Goblin Panda, Rancor, Naikon.

Saat diluncurkan, dokumen RTF memasukkan backdoor PortDoor di folder startup Microsoft Word yang menyamar sebagai file tambahan, “winlog.wll.”

Menurut analisis Cybereason, PortDoor adalah backdoor lengkap dengan daftar fitur tambahan yang membuatnya cocok untuk berbagai tugas:

- Melakukan pengintaian

- Membuat profil sistem korban

- Mengunduh payload dari server comand and control

- Eskalasi hak istimewa

- Penyelesaian API dinamis untuk menghindari deteksi statis

- Enkripsi XOR satu byte (data sensitif, konfigurasi)

- Eksfiltrasi data terenkripsi AES

Para peneliti menghubungkan PortDoor dengan kelompok peretas yang disponsori negara Tiongkok berdasarkan kesamaan dalam taktik, teknik, dan prosedur dengan pelaku ancaman terkait Tiongkok lainnya.

Para peneliti menyadari bahwa kelompok lain mungkin berada di balik malware ini. Namun, bukti terkini menunjukkan adanya penyerang asal Tiongkok. Digitalmania. AN