Credit image: Pixabay

Digitalmania – Peneliti ESET sejak jauh hari sudah memperingatkan, ransomeware sebagai jenis malware paling berbahaya yang akan berkembang dengan pesat dibanding yang lain.

Seperti ransomeware TeslaCrypt dan Cryptolocker pernah mengguncang dunia, dimana tidak ada perangkat yang aman dari serangan mereka, termasuk pengguna ponsel android seperti sekarang.

Di awal tahun 2016, trend perubahan terjadi pada konsumen yang mulai beralih dari PC ke mobile seiring sejalan dengan transformasi itu, semakin banyak data-data berharga turut disimpan dalam perangkat mobile, mengundang pelaku kejahatan dunia maya untuk mencoba peruntungan mereka memanfaatkan ransomware sebagai alat untuk menangguk uang.

Dengan perubahan tren konsumen, pelaku kejahatan cyber makin sering mengalihkan serangan mereka pada pengguna android dengan menggunakan ransomeware sebagai media mereka, seperti belakangan yang muncul adalah tipe Lockscreen dan file encrypting atau biasa disebut Crypto Ransomeware, keduanya menjadi momok karena menyebabkan kerugian besar secara finansial dan kehilangan data.

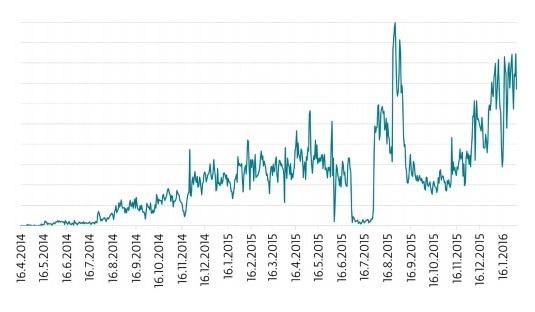

Deteksi trend android ransomware dengan ESET Livegrid

Cara Kerja Ransomware Android

Android ransomware seperti jenis yang lain memiliki kualifikasi sebagai trojan horse, yang menyebar dengan menyamar atau bersembunyi sebagai aplikasi.

Aplikasi-aplikasi populer seperti trending games atau pornografi yang sering dipilih oleh pengguna internet dengan tujuan untuk meningkatkan probabilitas pengunduhan malware.

Dalam beberapa kasus, APK malicious hanya memanfaatkan nama dan ikon dari aplikasi yang ingin disamarkan, atau dengan kata lain penulis malware menggunakan aplikasi yang sudah ada kemudian menambahkan malicious code tapi tetap mempertahankan fungsi aslinya.

Malware pada umumnya tidak bergantung pada manifestasi visual seperti layaknya ransomware (misalnya SMS trojan atau backdoor).

Karena itu dengan modifikasi seperti yang ada pada android ransomware meningkatkan peluang perilaku berbahaya tersebut lolos dari perhatian, namun untuk memperlancar trik ini, mereka harus mengubah digital signature dan menggunakan developer yang berbeda dari aslinya.

Dan dari sini kita bisa melihat bahwa penulis malware sudah mulai membuat beragam teknik infeksi, misalnya dengan menggunakan trojan downloader atau aplikasi dropper sebagai tahap peralihan sebelum final payload diluncurkan.

Setelah korban mendownload ransomware yang disamarkan dalam aplikasi, android malware yang terinstalasi mengirimkan laporan ke Server Command & Control.

Tujuan dari laporan adalah untuk melacak perangkat korban yang terinfeksi, dengan mengirim informasi dasar perangkat seperti model, nomer IMEI, bahasa dan sebagainya.

Kemudian melalui jalur komunikasi server C&C, trojan dapat mendengarkan dan menjalankan perintah yang dikirimkan operator malware sehingga menciptakan botnet dari android yang terinfeksi berada dibawah kontrol pelaku serangan.

Berikut beberapa contoh perintah oleh ransomware android, diluar fungsi utamanya sebagai lockscreen dan meminta tebusan

- Membuka arbitrary URL dalam browser ponsel

- Mengirim pesan SMS ke salah satu atau semua kontak

- Mengunci atau membuka perangkat

- Mencuri pesan SMS yang diterima

- Mencuri kontak

- Menampilkan pesan tebusan yang berbeda

- Update ke versi baru

- Mengaktifkan atau menonaktifkan data seluler

- Mengaktifkan atau menonaktifkan Wi-Fi

- Melacak lokasi GPS user

Protokol komunikasi yang biasa digunakan adalah HTTP. Namun ESET juga melihat malware dapat berkomunikasi dengan Server C & C melalui Google Cloud Messaging.

Protokol yang sama juga digunakan oleh malware Android, adalah Baidu Cloud Push. Dari beberapa sampel malware yang kami telah menganalisis menggunakan domain Tor .onion atau XMPP (Jabber) protokol.

Alternatif lain trojan Android dapat menerima perintah, serta mengirim data dengan menggunakan fungsi SMS.

Malware Self Proteksi

ESET mengetahui bagaimana malware android melindungi diri dengan berbagai teknik pertahanan diri seperti Android/Lockerpin yang memiliki kemampuan menghentikan proses aplikasi anti malware.

Tetapi teknik yang paling umum digunakan android malware adalah dengan menguasai hak admin/administrator pada perangkat namun ini berbeda dengan root akses yang apabila berhasil dikuasai malware akan bisa menjadi lebih berbahaya.

Malware memanfaatkan aplikasi administrator ini untuk melindungi diri mereka dari proses uninstallation. jadi bila kita ingin uninstal aplikasi yang terinfeksi maka hak administrator perangkat harus terlebih dahulu dicabut.

Tindakan Pencegahan

Bagi user android, sangat penting untuk menyadari ancaman ransomware dan langkah-langkah pencegahan yang harus dilakukan.

Dan langkah aktif pertama adalah menghindari app store yang tidak resmi dan selalu melakukan update aplikasi keamanan seperti pada ESET Mobile Security, dan yang tidak kalah penting adalah memiliki back up untuk semua data penting yang ada di dalam ponsel.

Semakin berhati-hati akan semakin memperkecil kemungkinan terinfeksi oleh ransomware, Dan jika user terkena infeksi ransomware, maka mereka memiliki beberapa pilihan untuk menghapus, tergantung dari varian malware itu sendiri.

Untuk keluarga ransomware lockscreen yang paling sederhana, cukup dengan booting perangkat ke safe mode, maka aplikasi pihak ketiga termasuk malware tidak akan ikut di load, dan user akan dengan mudah uninstal aplikasi berbahaya dari ponsel.

Langkah booting ke safe mode dapat bervariasi tergantung dari jenis dan model ponsel yang digunakan (baca manual atau gunakan Google).

Jika aplikasi sudah mendapatkan hak admin/administrator, maka harus dihapus terlebih dahulu melalui setting menu, sebelum di uninstall.

Contoh ponsel yang sudah di lock

Apabila ponsel sudah lebih dulu di lock menggunakan PIN atau password screen lock, anda dapat melakukan reset lock dengan Google Android Device Manager atau alternatif lain, dengan solusi MDM (Mobile Device Management).

Untuk file yang dienkripsi oleh crypto ransomware seperti Android/Simplocker, kami sarankan user untuk menghubungi perusahaan keamanan informasi, tapi semua tergantung dari varian ransomware yang menginfeksi, mungkin atau tidak file itu didekripsi. Digitalmania (ANH)