Credit image: Pixabay

Credit image: PixabayDigitalmania – Bagi para user yang aktif menggunakan aplikasi mobile banking mulai sekarang harus lebih berhati-hati pada Android Banking Trojan, apalagi malware ini ikut meniru menggunakan motif manipulasi dengan menyamar menjadi aplikasi yang legitimate seperti Flash Player. Teknik penyamaran yang sedang menjadi tren di kalangan penjahat cyber untuk menipu user agar menyerahkan data penting akun banking mobile mereka.

Dalam pantauan ESET, aktivitas Banking Trojan ini sedang melakukan operasi besar-besaran di seluruh dunia terutama bank-bank besar di Australia, Selandia Baru dan Turki. Banking malware yang dideteksi ESET sebagai Android/Spy.Agent.SI memiliki kemampuan untuk mencuri data penting login dari 20 aplikasi mobile banking.

Daftar bank yang menjadi sasaran termasuk bank besar di tiga negara yang menjadi target utama secara keseluruhan dapat dilihat pada bagian akhir artikel ini.

Kelebihan lain yang tak kalah menakutkan adalah kemampuan memblokir komunikasi via SMS atau dengan kata lain malware mampu untuk bypass SMS yang berbasis pada two factor authentication. Sangat Berbahaya!!

Analisa

Dari hasil analisa yang dilakukan oleh ESET, malware menyamar sebagai Flash Player dengan ikon yang terlihat sama seperti aslinya, yang keberadaannya diketahui berada pada beberapa server. Server ini terdaftar sejak akhir Januari dan Februari 2016, menariknya jalur URL ke file malicious APK akan meregenerasi setiap jam, mungkin untuk menghindari deteksi URL oleh software antivirus.

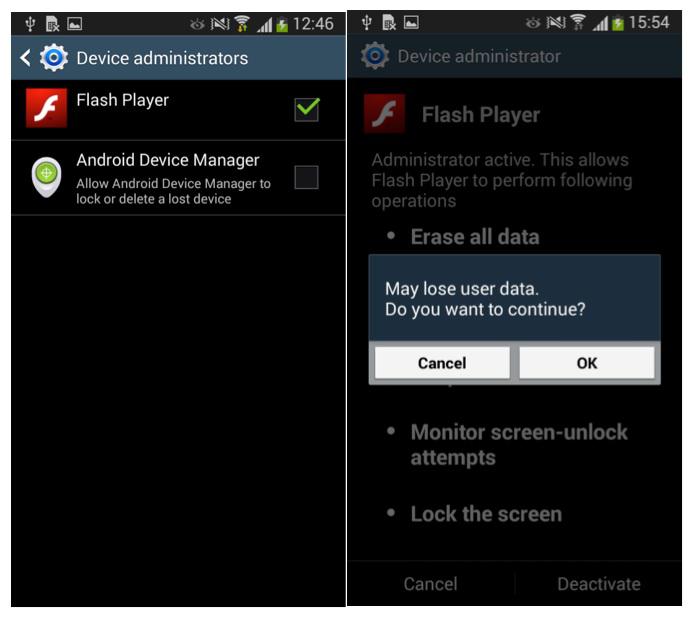

Setelah mengunduh dan menginstal aplikasi, user diminta untuk mengizinkan aplikasi mendapatkan hak akses. Mekanisme self defence ini mencegah malware terhindar dari uninstal atau dihapus dari perangkat. Ikon Flash Player kemudian akan bersembunyi dari pandangan user, akan tetapi tetap aktif dibalik layar.

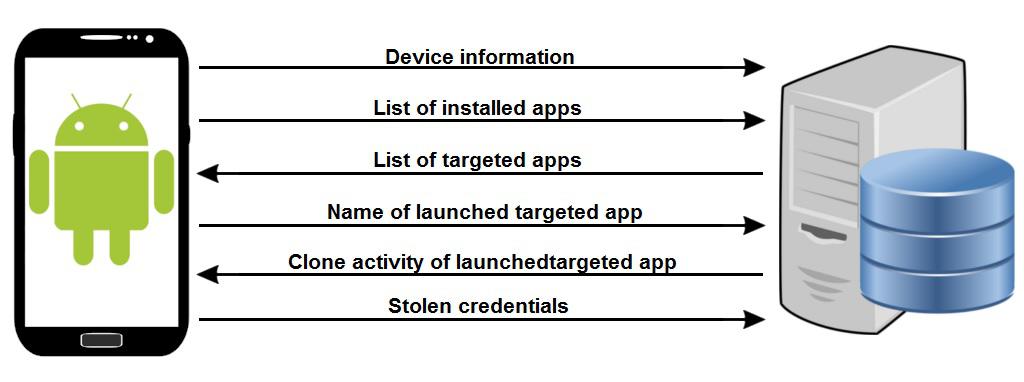

Selanjutnya malware melakukan komunikasi dengan remote server. Komunikasi antara klien dan server di encoded oleh base64. Pertama, malware akan mengirim informasi tentang Android seperti jenis model, nomor IMEI, bahasa, versi SDK dan informasi apakah administrator diaktifkan, Informasi ini dikirim ke server setiap 25 detik. Malware kemudian mengumpulkan nama-nama aplikasi yang terinstal (termasuk aplikasi mobile banking) dan mengirim semua ke remote server. Jika diantara aplikasi terinstal ada yang merupakan target dari malware, server memberikan daftar 49 target aplikasi, meskipun semua tidak langsung diserang.

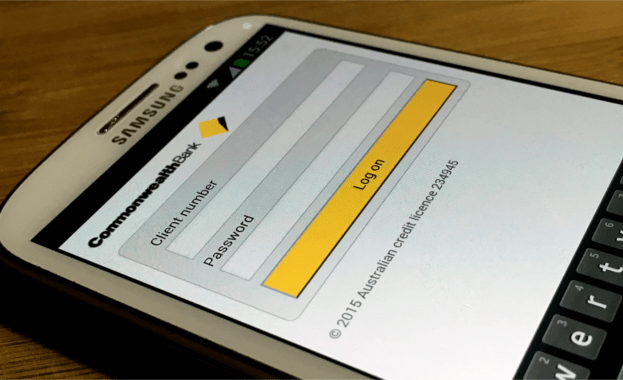

Manifestasi dari malware itu sendiri adalah sebagai overlay, muncul di atas aplikasi perbankan, aktivitas phishing ini berperilaku seperti lock screen, yang tidak bisa dihentikan tanpa memasukkan kredensial login user.

Malware tidak memverifikasi kredibilitas data yang dimasukkan melainkan mengirimnya ke remote server, dimana saat itu terjadi titik malicious overlay menutup. Malware bukan hanya mengincar data penting aplikasi banking mobile tetapi juga data pada akun Google.

Versi pertama memang sederhana dengan tujuan jahat yang mudah diidentifikasi. Namun versi selanjutnya lebih membingungkan dan mengenkripsi.

Proses Manipulasi

Apabila target aplikasi diluncurkan, malware akan memicu login screen palsu yang melapisi atau menindih aplikasi mobile banking yang asli tanpa opsi untuk menutupnya.

Komunikasi dengan Server

Setelah user mengisi data pribadi mereka, login screen palsu akan menutup dan aplikasi mobile banking yang asli akan muncul.

Seperti disebutkan sebelumnya, semua pertukaran informasi antara perangkat dan server di encoded, kecuali untuk kredensial tercuri yang dikirim dalam teks biasa.

Dengan kemampuan bypass 2FA (two factor authetication) dengan mengirim semua pesan teks yang diterima ke server jika diminta.

Situasi ini memungkinkan pelaku untuk mencegat semua pesan SMS dari bank dan sesegera mungkin menghapus semua dari perangkat korban agar tidak menimbulkan kecurigaan.

Cara Menghapus Malware

Ketika user mencoba uninstall malware, dua skenario berbeda sudah disiapkan. Pertama user harus menonaktifkan hak akses administrator dan menghapus Flash Player palsu dari perangkat.

Menonaktifkan hak akses administrator bisa memiliki dua kemungkinan. Yang sederhana dengan cara mengaktifkan hak akses administrator di Settings -> Security -> Device administrators -> Flash Player -> Deactivate lalu abaikan peringatan palsu dan pilih OK.

Baru setelahnya user mampu uninstal malware via Settings -> Apps/Application manager -> Flash Player -> Uninstall.

Proses penghapusan menjadi lebih rumit saat android menerima perintah dari server untuk menonaktifkan hak akses administrator.

Saat user berusaha melakukannya, malware akan membuat overlay dibagian depan untuk mencegah user mengklik tombol konfirmasi maka dengan begitu upaya penonaktifan akan gagal.

Metode lain atau skenario kedua untuk mengamankan hak akses administrator adalah masuk ke Safe Mode. Ketika booting ke Safe Mode, aplikasi third party tidak akan di load atau dieksekusi dan user dapat dengan aman menonaktifkan hak akses administrator. seperti dalam skenario pertama, selanjutnya aplikasi dapat dihapus. ESET mendeteksi malware ini sebagai Android/Spy.Agent.SI.

Information Tambahan

ESET Detection Name:

Android/Spy.Agent.SI

Target Banks:

Westpac, Bendigo Bank, Commonwealth Bank, St. George Bank, National Australia Bank, Bankwest, Me Bank, ANZ Bank, ASB Bank, Bank of New Zealand, Kiwibank, Wells Fargo, Halkbank, Yapı Kredi Bank, VakıfBank, Garanti Bank, Akbank, Finansbank, Türkiye İş Bankası and Ziraat Bankası.

Targeted package names:

org.westpac.bank

com.westpac.cashtank

au.com.westpac.onlineinvesting

org.banking.westpac.payway

com.rev.mobilebanking.westpac

com.westpac.illuminate

com.bendigobank.mobile

com.commbank.netbank

org.stgeorge.bank

au.com.nab.mobile

au.com.bankwest.mobile

com.akbank.android.apps.akbank_direkt

com.finansbank.mobile.cepsube

finansbank.enpara

com.pozitron.iscep

com.wf.wellsfargomobile

com.wf.wellsfargomobile.tablet

com.wellsFargo.ceomobile

com.wellsfargo.mobile.merchant

com.tmobtech.halkbank

com.ziraat.ziraatmobil

au.com.mebank.banking

com.anz.android.gomoney

nz.co.anz.android.mobilebanking

nz.co.westpac

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

com.ykb.android

com.vakifbank.mobile

com.garanti.cepsubesi

biz.mobinex.android.apps.cep_sifrematik

com.paypal.android.p2pmobile

com.ebay.mobile

com.skype.raider

com.whatsapp

com.google.android.googlequicksearchbox

com.android.vending

com.google.android.music

com.google.android.apps.plus

com.android.chrome

com.google.android.apps.maps

com.google.android.youtube

com.google.android.apps.photos

com.google.android.apps.books

com.google.android.apps.docs

com.google.android.apps.docs.editors.docs

com.google.android.videos

com.google.android.gm