Credit image: Pixabay

Bagaimana Cryptolocker Menyebar

Cryptolocker secara aktif menyebar luas dalam gelombang serangan besar di berbagai wilayah di dunia. Vektor infeksi khas pada operasi penyerangan menggunakan email yang disertai malicious attachment, yaitu taktik yang dikenal sebagai Phishing.

Pesan email dilokalisasi berdasar domisili korban, misalnya, jika korban berada di Amerika, pelacak informasi paket palsu akan mengirim email palsu yang muncul seolah-olah berasal dari FedEx atau UPS. Lokasi dari korban potensial dapat ditentukan melalui level domain pada alamat email target, atau ISP yang menjadi host domain.

Apabila korban terpedaya melalui skema social engineering dan membuka attachment, sebuah trojan akan menyusup ke komputer, kecuali diblokir oleh antivirus.

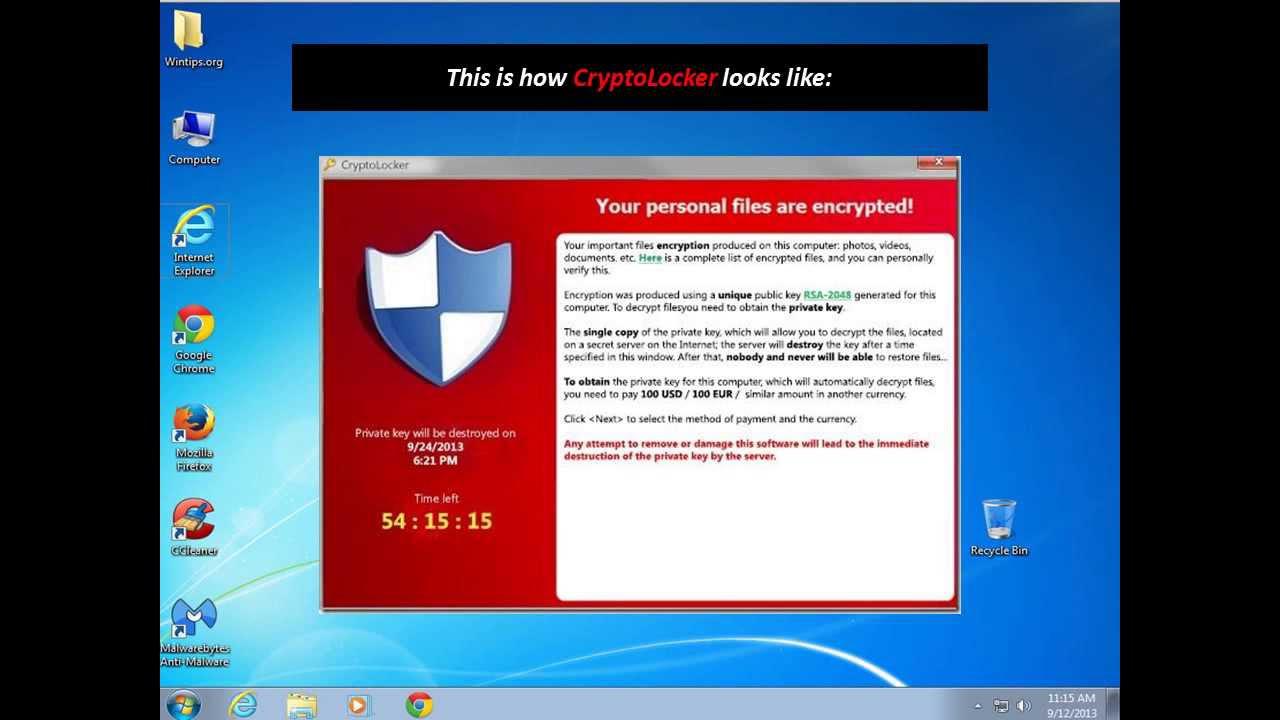

Dalam kasus terkini, trojan adalah downloader yang mengeksekusi Cryptolocker. Cryptolocker kemudian mulai berburu berbagai jenis file dan mengenkripsinya, lalu menampilkan pesan menuntut user mentransfer sejumlah uang secara elektronik untuk mendapatkan file dekripsi.

Deteksi ESET

Sebelum menyebarkan malware mereka, penulis malware biasanya menguji untuk memverifikasi bahwa sampel mereka tidak terdeteksi oleh metode statis oleh kebanyakan software antivirus.

Oleh karena itu proteksi end user harus dengan pengamanan yang berlapis-lapis, dengan teknologi yang fokus pada deteksi perilaku proaktif dan solusi berbasis cloud.

Solusi antimalware ESET menyediakan beberapa lapisan proteksi, termasuk proaktif heuristic dan deteksi reaktif. Dalam setiap kasus, antivirus harus uptodate dengan signature deteksi terbaru dan Live Grid, ESET layanan file reputation di cloud, harus diaktifkan untuk memperoleh reaction times terbaik dan perlindungan yang maksimal.

Kami juga sangat merekomendasikan untuk menggunakan versi terbaru dari software agar mendapat keuntungan perlindungan oleh exploit blocker, Advance memory Scanner dan teknologi lainnya dengan kemampuan mendeteksi ancaman pada tingkatan yang berbeda-beda.

Memang software antimalware tidak sepenuhnya menutupi segala kemungkinan, tidak juga mengganti lapisan penting perlindungan lain.

Termasuk terus mengupdate aplikasi lain, backup berkala, dan menerapkan sistem keamanan terbaik dan melanjutkan edukasi user terkait kewaspadaan terhadap serangan social engineering.

Untuk memastikan produk keamanan ESET dikonfigurasi dengan benar, silahkan ikuti petunjuk berikut:

A. Update produk keamanan ESET Anda

Versi baru malware ini sering dirilis, jadi sangat penting jika komputer menerima update database virus secara teratur, tindak pencegahan in perlu dilakukan untuk memastikan komputer tidak rentan terhadap infeksi.

Produk ESET memeriksa update setiap jam, tersedia jika memiliki lisensi yang valid dan koneksi ke internet.

B. Aktifkan Advanced Memory Scanner dan Exploit Blocker

Algoritma rancangan terbaru ESET ini menguatkan proteksi terhadap malware yang menggunakan penyamaran dan atau enkripsi untuk menghindari deteksi oleh produk antimalware.

Advanced Memory Scanner mencari perilaku mencurigakan saat malware menyusup kedalam memori, sementara Exploit Blocker memantau proses mencari perilaku khas eksploitasi.

C. Aktifkan Live Grid

Dalam beberapa kasus, produk ESET dengan ESET Live Grid yang aktif akan merespon lebih cepat pada ancaman baru daripada deteksi berbasis signature, meskipun dengan update database regular.

Pencegahan dan Perlindungan.

File terenkripsi pada dasarnya dapat dianggap rusak diluar perbaikan, kami rekomendasikan menggunakan langkah-langkah berikut untuk meminimalisir dampak dari Cryptolocker pada sistem dan penyimpanan data.

Apabila sistem telah disiapkan dan diamankan, maka resiko kehilangan data akan berkurang secara signifikan dibandingkan dengan sistem tanpa proteksi.

A. Backup Data Anda

Langkah terbaik yang akan mengalahkan ransomware adalah memiliki backup data yang selalu di update. Ingat Cryptolocker akan mengenkripsi file pada harddisk yang di mapped dan telah ditetapkan huruf drive, dan kadang-kadang pada drive yang unmapped juga.

Termasuk drive eksternal seperti USB serta setiap jaringan atau penyimpanan file cloud. Pengelolaan backup yang teratur sangatlah penting dilakukan dengan menggunakan harddisk eksternal demi keamanan data yang dimiliki, atau bisa juga memanfaatkan layanan backup.

B. Tampilkan File Ekstensi Tersembunyi

Cryptolocker seringkali muncul dalam file dengan nama ekstensi “PDF.EXE”. Ekstensi ini masuk dalam Windows default yang menyembunyikan file ekstensi yang dikenal. Untuk mengatasinya adalah dengan cara mengaktifkan kemampuan untuk melihat file ekstensi secara utuh agar memudahkan melokalisir file yang dicurigai.

C. Filter .EXE dalam Email

Bila scanner gateway mail Anda memiliki kemampuan untuk menyaring file berdasar ekstensi, Anda bisa mengatur untuk menolak setiap email yang masuk apabila disertai lampiran dengan file ekstensi .EXE, atau setiap email dengan attachment yang mempunyai dua ekstensi diakhiri dengan executable (file *.*.EXE”).

Jika user berkeinginan untuk mengganti file executable karena menolak email dengan ekstensi “.EXE”, mereka dapat mengganti file .EXE dengan file .ZIP (tentu dengan password protect) atau via layanan cloud.

C. Jangan buka attachment atau klik link unsolicited email atau pesan

Sebuah metode khas dari infeksi adalah pada saat user membuka lampiran unsolicited email atau mengklik link dalam email yang mengaku berasal dari bank atau perusahaan pengiriman.

Fokus pada situasi ini adalah bagaimana melatih user untuk tidak membuka lampiran email mencurigakan atau tidak dikenalkan, link atau file.

D. Nonaktifkan File Berjalan dari Folder AppData/LocalAppData

Tindak tanduk penting Cryptolocker yang umum dilakukan adalah bahwa ia menjalankan executable dari folder AppData/LocalAppData.

Anda dapat membuat aturan dalam Windows atau dengan software Intrusion Prevention untuk melarang perilaku ini. Namun karena beberapa alasan, software harus dijalankan dari folder AppData daripada di area program File, berarti Anda harus mengecualikannya dari aturan.

E. Nonaktifkan RDP

Malware Cryptolocker/Filecoder sering mengakses mesin target dengan Remote Desktop Protocol (RDP), sebuah utilitas Windows yang memungkinkan orang lain mengakses desktop dari jarak jauh. Penjahat cyber juga diketahui login via RDP dan menonaktifkan software keamanan.

Software keamanan ESET telah membangun tool self protection untuk melindungi diri, tapi langkah terbaik tetap dengan menonaktifkan RDP kecuali Anda benar-benar membutuhkannya. Untuk mengetahui lebih lanjut silahkan kunjungi artikel Microsoft Knowledge Base berikut:

- Windows XP RDP disable

- Windows 7 RDP disable

- Windows 8 RDP disable

F. Patch atau Update software Anda

Penulis malware sering bergantung pada mereka yang menjalankan software usang dengan kerentanan diketahui, yang bisa dieksploitasi untuk secara diam-diam masuk kedalam sistem.

Ini menjadi gambaran bahwa jika ingin mengurangi potensi terserang ransomware secara signifikan dapat dilakukan cukup dengan mengupdate software secara berkala.

Beberapa vendor merilis update keamanan secara teratur seperti Microsoft dan Adobe, keduanya mengeluarkan update setiap Selasa minggu kedua.

Tapi adakalanya update dirilis diluar jadwal atau out of band dalam kasus emergency. Aktifkan update otomatis jika Anda bisa, atau kunjungi langsung website vendor software.

G. Gunakan Perangkat Keamanan Terkemuka

Penulis malware sering pula mengirim varian baru untuk menghindari deteksi, jadi ini kenapa sangat penting memiliki keamanan yang berlapis.

Bahkan meski harus kedalam sistem, kebanyakan malware bergantung pada instruksi remote untuk melaksanakan kejahatannya.

jadi meskipun ransomware terbaru beraksi dan melewati pertahanan software antimalware, ia masih bisa ditangkap ketika berupaya untuk menghubungi server Command & Control untuk menerima perintah mengenkripsi file.

Software ESET terbaru menyediakan modul Botnet Protection yang memblokir malicious traffic mencoba memberi sinyal ke server C&C.

H. Gunakan System Restore

Jika System restore diaktifkan pada mesin Windows terinfeksi, ada kemungkinan untuk mengembalikan sistem kembali dalam keadaan bersih dan memulihkan beberapa file terenkripsi dari file “Shaddow”. Tetapi Anda harus mengakali malware dan bergerak cepat.

Itu karena Cryptolocker terbaru punya kemampuan untuk menghapus file “Shaddow” dari system Restore. Cryptolocker akan mulai menghapus file “Shaddow” setiap kali file executable dijalankan. dan Anda mungkin tidak akan pernah tahu hal itu terjadi karena file executable dapat berjalan tanpa diketahui administrator, sebagai bagian normal dalam sistem operasi.

I. Gunakan Akun Standar daripada Hak Administrator

Menggunakan akun dengan hak akses sistem administrator selalu memiliki resiko keamanan tersendiri, karena malware diperbolehkan berjalan dengan hak akses dan mungkin menginfeksi sistem dengan mudah.

Pastikan user selalu menggunakan akun user terbatas untuk tugas sehari-hari dan menggunakan akun sistem administrator hanya ketika itu benar-benar diperlukan. Jangan nonaktifkan User access Control.

J. Edukasi tentang keamanan pada karyawan

Salah satu faktor terjadinya infeksi yang paling umum adalah melalui metode social engineering dengan memanfaatkan kebodohan user dan mencoba untuk menyakinkan mereka untuk menjalankan file executable.