Credit image: Pixabay

Digitalmania – Software as a Service (SaaS) adalah model yang relatif baru saat ini. Jadi tidak aneh jika pengembang malware dan penjahat cyber berupaya untuk mengadopsi model ini untuk tujuan jahat mereka.

Pada tahun lalu sejumlah besar operasi Ransomware as a Service (RaaS) muncul dan membuat kekacauan, seperti Tox, Fakben atau Radamant.

Bahasan kali ini diambil dari ulasan para peneliti ESET yang secara khusus mengupas modus operandi terbaru dari ransomware ini.

Ransom32

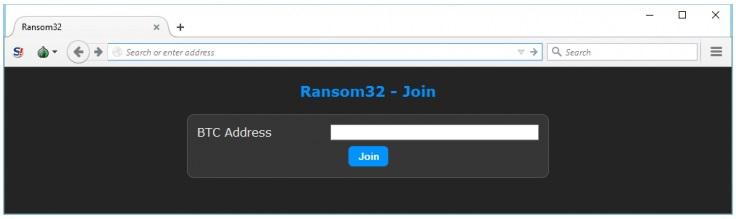

Sekilas Ransom32 terlihat seperti kebanyakan malware serupa. Berawal dari server tersembunyi di jaringan Tor, dengan memberikan alamat bitcoin untuk uang yang dihasilkan ransomware dikirim maka sudah cukup untuk memenuhi syarat mendapatkan ransomware.

Setelah mengetik alamat Bitcoin, Anda akan mendapatkan akses ke panel administrasi. Di admin panel Anda bisa mendapatkan berbagai statistik, seperti berapa banyak orang yang sudah membayar atau berapa banyak sistem terinfeksi.

Anda juga bisa mengkonfigurasi malware, seperti mengubah jumlah Bitcoin yang diminta atau mengkonfigurasi kotak pesan palsu malware yang akan ditampilkan saat penginstalan.

Klik “Download client.scr” akan menghasilkan malware seperti spesifikasi yang diminta dan akan mulai mendownload file malware lebih dari 22 MB.

Sampai titik ini jelas jika ramsom32 sangat berbeda dibanding ransomware lain yang jarang melebihi 1 MB. Malah sebagaian besar pengembang ransomware menggunakan ukuran kecil untuk file malicious mereka sebagai nilai jual tersendiri saat mengiklankan produk mereka di komunitas hacker bawah tanah.

Setelah Ransom32 masuk kedalam sistem dan di eksekusi, pertama kali ia akan membongkar semua file kedalam folder temporary file. Dari sana ia akan membuat salinan dirinya kedalam direktori “%AppData%\Chrome Browser”.

Yang menggunakan paket file “s.exe” untuk membuat shortcut di folder Startup bernama “ChromeService” yang akan memastikan malware dieksekusi setiap kali di boot.

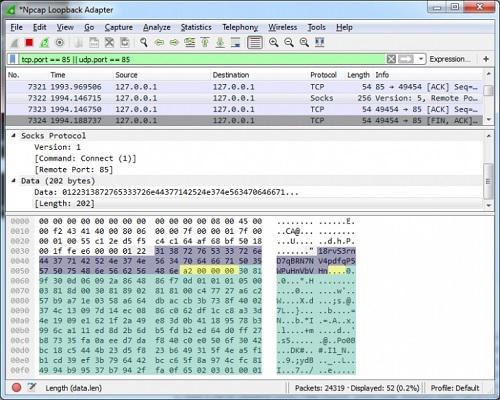

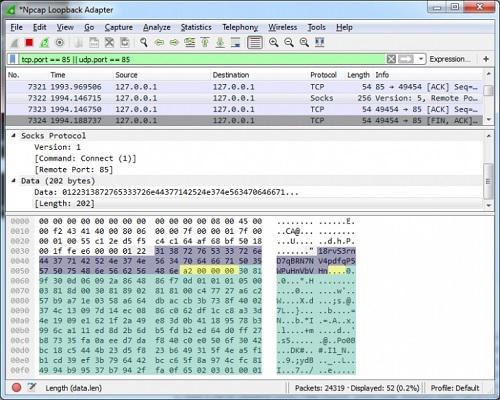

Malware kemudian akan memulai paket Tor client membuat sambungan ke server command & control (server C2) tersembunyi dalam jaringan Tor pada port 85.

Setelah sukses tersambung dengan sever C2 untuk menegosiasikan alamat Bitcoin pada user yang terkena kemana seharusnya mengirim tebusan, serta menukar kunci kriptografi untuk enkripsi. Malware akhirnya akan menampilkan ransom note nya.

Lalu enkripsi file user dimulai. Semua file ekstension seperti yang tertera di bawah ini akan menjadi target:

*.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat

Malware tidak akan mencoba mengenkripsi file apapun jika berada dalam direktori yang berisi salah satu string berikut:

- :\windows\

- :\winnt\

- programdata\

- boot\

- temp\

- tmp\

- $recycle.bin\

File dienkripsi menggunakan AES dengan kunci 128 bit menggunakan CTR sebagai modus blok. dan sebuah kunci baru dihasilkan untuk setiap file. Kunci dienkripsi dengan algoritma RSA dan kunci publik yang diperoleh dari server C2 selama komunikasi pertama.

Kunci AES yang dienkripsi disimpan bersama-sama dengan data enkripsi AES didalam file yang terenkripsi.

Malware juga menawarkan dekripsi sebuah file sebagai demonstrasi bahwa penulis malware mempunyai kemampuan untuk membalikan dekripsi.

Dalam proses ini malware akan mengirimkan kunci enkripsi AES dari file terpilih ke server C2 untuk mendapatkan kunci dekripsi file AES sebagai gantinya.

ESET sejak tahun lalu melihat ransomware sebagai salah satu ancaman terbesar dengan pertumbuhan yang bergerak dengan cepat melebihi malware lain, dan saat ini semua telah terbukti, dengan maraknya serangan berbagai varian ransomware yang sudah dimulai dari awal tahun ini.

Wabah ransomware memang menjadi epidemik di dunia, dan tindakan yang paling tepat adalah melalui pencegahan yang terarah dan sistematis, berikut kami berikan tips sebagai langkah-langkah pengamanan:

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar.

- Untuk perusahaan, gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan tidak ada komputer asing yang tidak terproteksi antivirus berada di dalam jaringan